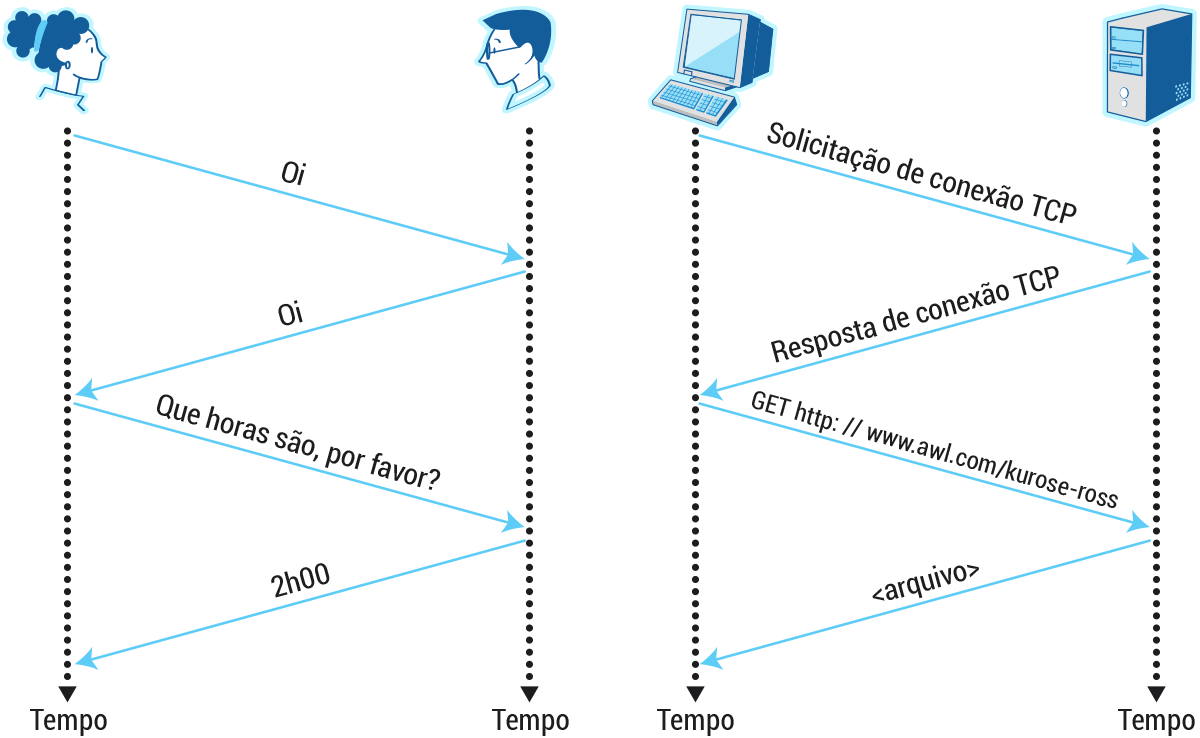

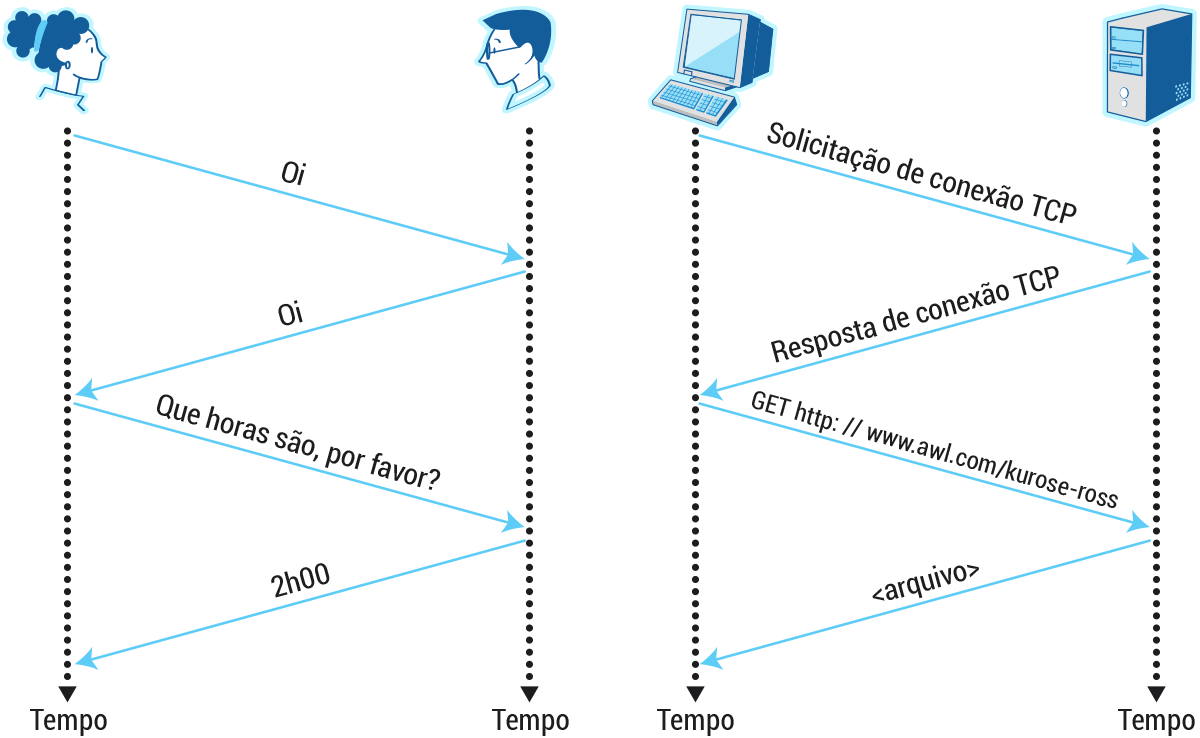

Protocolo

Deodato Neto (2018) resume que o protocolo de redes é um conjunto de regras que são utilizadas por computadores de uma rede para poder estabelecer a comunicação entre eles, significando que os computadores têm que falar a mesma língua. “O TCP/IP é o principal protocolo de envio e recebimento de dados na internet, TCP significa (protocolo de Controle de Transmissão) e o IP (Protocolo de Internet).” (DEODATO NETO, 2018, p. 6).

Figura 64 - Um protocolo humano e um protocolo de rede de computadores

Segundo Deodato Neto (2018),

- SMTP é um protocolo que pertence à camada de aplicação de endereço de internet. Sendo assim, ele é um protocolo responsável pela saída ou envio das mensagens de correio eletrônico.

- POP é utilizado pela entrada, recebimentos das mensagens de correio eletrônico.

- IMAP também é utilizado para acesso das mensagens de correio eletrônico.

- HTTP é utilizado pelos navegadores de internet para acessar o conteúdo das páginas.

- HTTPS é usado para acessar páginas web com conteúdo criptografado, e por isso ele é mais seguro que o HTTP, já que os dados serão transferidos do servidor para o cliente de forma codificada.

- FTP é “utilizado para transferência de arquivos na internet (downloads e uploads)”. (DEODATO NETO, 2018, p. 7).

- TELNET é um protocolo que permite o que chamamos de conexão remota. Significa que se pode conectar a um computador distante de onde o usuário esteja. Pode-se dizer que é utilizado para conseguir acessar outro computador remoto.

- DNS é utilizado para converter nomes de domínios, formatados como endereços URL, para endereços de IP: “É um sistema de gerenciamento de nomes hierárquico e distribuído para computadores, serviços ou qualquer recurso conectado à internet ou em uma rede privada.” (DEODATO NETO, 2018, p. 7).

- SSH é, ao mesmo tempo,

[...] um programa de computador e um protocolo de rede que permitem a conexão com outro computador na rede de forma a permitir execução de comandos de uma unidade remota. O SSH faz parte da suíte de protocolos TCP/IP que torna segura a administração remota de servidores do tipo Unix. O SSH possui as mesmas funcionalidades do TELNET, com a vantagem da criptografia na conexão entre o cliente e o servidor. (DEODATO NETO, 2018, p. 7).

- DHCP: atribui endereços de IP para os computadores que estão conectados a uma rede.

- SMNP: pode-se dizer que é um protocolo de gerenciamento de rede. Ele realiza o monitoramento dos sistemas que integram a rede e fornecem o status de um host em uma rede.

Computação em nuvem

É uma forma de computação que tem sido cada vez mais utilizada. Nela, os computadores ficam a cargo de uma grande empresa provedora de serviços, das quais podemos destacar a Amazon (AWS), a Microsoft (Azure), Oracle e Google, entre outras. Podemos classificar a computação em nuvem em diversas categorias:

IaaS (infrastructure as a service)

São oferecidos serviços de infraestrutura como computadores e servidores, entre outros, permitindo que se monte uma rede virtual própria, com seus programas na nuvem.

PaaS (plataform as a service)

Neste caso, é fornecida uma plataforma em que é possível desenvolver aplicativos na nuvem, fornecendo os componentes e serviços necessários.

DaaS (desktop as a service)

Um computador virtual é fornecido, facilitando a configuração e eliminando a necessidade de compra, troca e manutenção de computadores.

SaaS (software as a service)

O software que normalmente era instalado no computador passa a ser oferecido como um serviço online. Exemplos populares são o Google Docs ou o Office 365.

CaaS (containers as a service)

São pequenos serviços utilizados no desenvolvimento de sistemas que são oferecidos.

XaaS (everything as a service)

Todos os serviços, desktops, aplicativos, software, tudo é oferecido como um serviço configurado para o cliente.

DbaaS (database as a service)

O servidor do banco de dados é oferecido na nuvem.

SECaaS (security as a service)

O provedor de serviço oferece serviços de segurança para a sua infraestrutura.

FaaS (function as a service)

Uma pequena parte de um programa que executa uma tarefa específica, uma função, pode ser chamada por meio dos serviços de nuvem.

MbaaS (mobile back-end as a service)

Os aplicativos de celular são nesse modelo ligados a serviços de infraestrutura de back-end na nuvem.

Anterior

Próximo

- IaaS (infrastructure as a service): são oferecidos serviços de infraestrutura como computadores e servidores, entre outros, permitindo que se monte uma rede virtual própria, com seus programas na nuvem.

- PaaS (plataform as a service): neste caso, é fornecida uma plataforma em que é possível desenvolver aplicativos na nuvem, fornecendo os componentes e serviços necessários.

- DaaS (desktop as a service): um computador virtual é fornecido, facilitando a configuração e eliminando a necessidade de compra, troca e manutenção de computadores.

- SaaS (software as a service): o software que normalmente era instalado no computador passa a ser oferecido como um serviço online. Exemplos populares são o Google Docs ou o Office 365.

- CaaS (containers as a service): são pequenos serviços utilizados no desenvolvimento de sistemas que são oferecidos.

- XaaS (everything as a service): todos os serviços, desktops, aplicativos, software, tudo é oferecido como um serviço configurado para o cliente.

- DbaaS (database as a service): o servidor do banco de dados é oferecido na nuvem.

- SECaaS (security as a service): o provedor de serviço oferece serviços de segurança para a sua infraestrutura.

- FaaS (function as a service): uma pequena parte de um programa que executa uma tarefa específica, uma função, pode ser chamada por meio dos serviços de nuvem.

- MbaaS (mobile back-end as a service): os aplicativos de celular são nesse modelo ligados a serviços de infraestrutura de back-end na nuvem.

Uma das grandes vantagens da computação em nuvem é que há uma grande elasticidade na quantidade de servidores ou de serviços contratados, que podem crescer de acordo com a demanda. Existem formas de nuvens privadas que contornam o grande desafio de adoção da nuvem em alguns casos, como o da privacidade, em que os dados de uma empresa ficam em um local cuidado por outra empresa. Em negócios como bancos, esse desafio é bastante grande.

Deep web

A deep web é uma parte da internet que não fica disponível nos motores de busca convencionais (Google, Bing), sendo então mais difíceis de serem acessadas. Existem muitas páginas que fazem parte da deep web, uma vez que páginas na internet podem ser facilmente criadas e muitas delas podem ser geradas por programas. Apesar disso, a deep web pode ser acessada por meios comuns.

A dark web é uma porção da internet que não possui essa característica. Para acessar partes da dark web é necessário o uso de software, configurações ou senhas específicas para acesso. A dark web, por essa natureza, muitas vezes é usada para armazenamento de dados ilegais, pedofilia e mercados ilegais. Ela ainda usa técnicas de rede para ocultar dados de quem navega pela rede para manter a privacidade. Por esse motivo, existem muitas suspeitas sobre o uso da dark web, apesar de nem todos os seus usuários serem criminosos.

Navegadores

Um navegador é um programa que permite acessos e exibições de sites na internet.

O navegador é comumente chamado de browser e disponibilizado gratuitamente na própria Internet. É um cliente para a extração de informações em um servidor Web. O primeiro navegador ou browser foi chamado WorldWideWeb como mostra a figura 39, afinal, quando foi escrita em 1990 foi a única maneira de ver a web.

(MORAIS; LIMA; FRANCO, 2012, p. 67).

O navegador é comumente chamado de browser e disponibilizado gratuitamente na própria Internet. É um cliente para a extração de informações em um servidor Web. O primeiro navegador ou browser foi chamado WorldWideWeb como mostra a figura 39, afinal, quando foi escrita em 1990 foi a única maneira de ver a web. (MORAIS; LIMA; FRANCO, 2012, p. 67).

Os principais navegadores são (MORAIS; LIMA; FRANCO, 2012):

Microsoft Internet Explorer: o navegador Internet Explorer foi produzido pela Microsoft no ano de 1995 de agosto. Porém, o navegador Internet Explorer vem perdendo espaço para algumas versões atuais de navegadores. Este navegador deixará de ser usado nas próximas atualizações do Windows, sendo substituído pelo Edge.

Mozilla Firefox: “[...] é considerado um dos melhores navegadores reconhecido pelos universitários brasileiros e pelos usuários que utilizam o sistema operacional Linux” (MORAIS; LIMA; FRANCO, 2012, p. 69).

Chrome: é um navegador que foi desenvolvido pelo Google. Tem uma performance muito boa, é gratuito e pode ser instalado em seu sistema operacional.

Safari: o navegador desenvolvido pela Apple Safari é um navegador padrão do Sistema Operacional Mac. “Suas funções são básicas: abas, bloqueador de pop-ups, baixador de arquivos, leitor de notícias RSS, modo privado que evita o monitoramento da navegação por terceiros, etc.”. (MORAIS; LIMA; FRANCO, 2012, p. 70).

- Microsoft Internet Explorer: o navegador Internet Explorer foi produzido pela Microsoft no ano de 1995 de agosto. Porém, o navegador Internet Explorer vem perdendo espaço para algumas versões atuais de navegadores. Este navegador deixará de ser usado nas próximas atualizações do Windows, sendo substituído pelo Edge.

- Mozilla Firefox: “[...] é considerado um dos melhores navegadores reconhecido pelos universitários brasileiros e pelos usuários que utilizam o sistema operacional Linux” (MORAIS; LIMA; FRANCO, 2012, p. 69).

- Chrome: é um navegador que foi desenvolvido pelo Google. Tem uma performance muito boa, é gratuito e pode ser instalado em seu sistema operacional.

- Safari: o navegador desenvolvido pela Apple Safari é um navegador padrão do Sistema Operacional Mac. “Suas funções são básicas: abas, bloqueador de pop-ups, baixador de arquivos, leitor de notícias RSS, modo privado que evita o monitoramento da navegação por terceiros, etc.”. (MORAIS; LIMA; FRANCO, 2012, p. 70).

Sites de busca

São websites que têm como função buscar páginas de internet. Para acessar uma página, será necessário que o usuário insira uma palavra-chave.

É um mecanismo projetado para encontrar informações armazenadas em um sistema computacional. Os mecanismos de busca ajudam a reduzir o tempo necessário para encontrar informações e a quantidade de informações que precisa ser consultada.

(ESTADO DO PARANÁ, 2008, p. 7).

É um mecanismo projetado para encontrar informações armazenadas em um sistema computacional. Os mecanismos de busca ajudam a reduzir o tempo necessário para encontrar informações e a quantidade de informações que precisa ser consultada. (ESTADO DO PARANÁ, 2008, p. 7).

Google: desenvolvido durante um projeto de doutorado dos estudantes Larry Page e Sergey Brin, “Surgiu devido à frustração dos seus criadores com os sites de busca da época e teve por objetivo construir um site de busca mais avançado, rápido e com maior qualidade de links” (ESTADO DO PARANÁ, 2008, p. 8).

Yahoo!:

[...] segunda página mais visitada da Internet depois do Google. Foi fundado por David Filo e Jerry Yang, formandos da Universidade de Stanford em janeiro de 1994, e incorporado no dia 2 de março de 1995. (ESTADO DO PARANÁ, 2008, p. 9).

ASK: é o quinto entre os buscadores mais populares da web, atrás do Google, Yahoo!, MSN e Dmoz (Directory Mozilla). Essa posição o coloca como um dos sites com mais visitas, embora não pareça tão popular; à frente, por exemplo, do New York Times – não apenas o mais importante jornal dos EUA, como um dos melhores sites informativos.

- Google: desenvolvido durante um projeto de doutorado dos estudantes Larry Page e Sergey Brin, “Surgiu devido à frustração dos seus criadores com os sites de busca da época e teve por objetivo construir um site de busca mais avançado, rápido e com maior qualidade de links” (ESTADO DO PARANÁ, 2008, p. 8).

- Yahoo!:

[...] segunda página mais visitada da Internet depois do Google. Foi fundado por David Filo e Jerry Yang, formandos da Universidade de Stanford em janeiro de 1994, e incorporado no dia 2 de março de 1995. (ESTADO DO PARANÁ, 2008, p. 9).

- ASK: é o quinto entre os buscadores mais populares da web, atrás do Google, Yahoo!, MSN e Dmoz (Directory Mozilla). Essa posição o coloca como um dos sites com mais visitas, embora não pareça tão popular; à frente, por exemplo, do New York Times – não apenas o mais importante jornal dos EUA, como um dos melhores sites informativos.